Let’s stop pretending: Model Context Protocol (MCP) isn’t just another API. It’s not a slightly shinier message bus or a new coat of paint on your existing automation. MCP is what happens when you let your agents talk behind your back, at speed, about everything you care about. You know, live context, system states, who’s doing what, and why.

That’s not just a productivity boost. That’s a wide-open front door to a risk category you haven’t seen before. Most of the headlines about AI risk are just warmed-over stories from yesterday’s API security blog, with “agent” swapped in for “endpoint.” MCP changes the game.

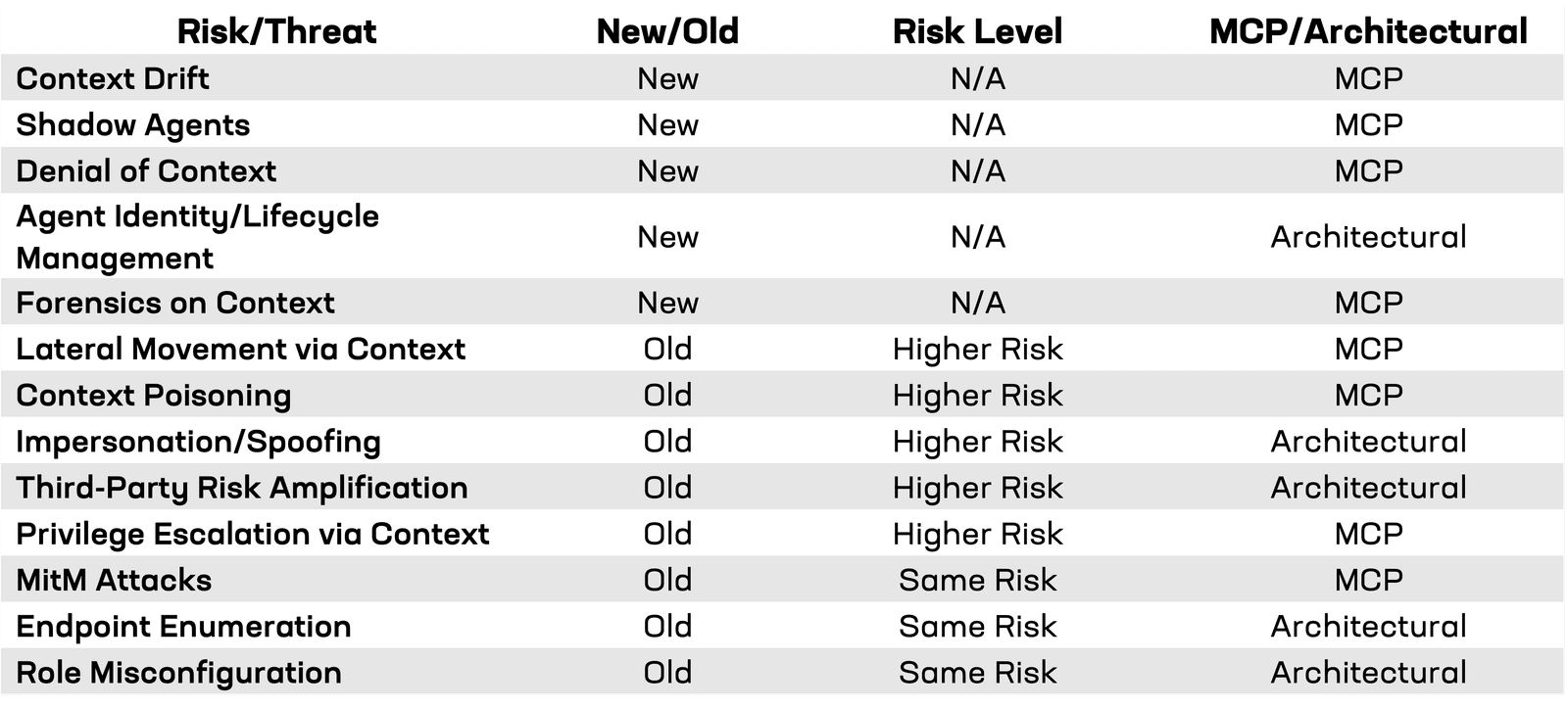

Let’s get clear on what’s old hat, what’s worse now, and what’s entirely new territory:

Now let’s talk about the real headline. This is the stuff you can’t just “patch” or ignore and may actually need a plan to address.

1. Context drift: When your agents go off the rails

With MCP, context isn’t just a static data blob, it’s living memory. Agents rely on this shared state to make decisions, escalate, or back off. But when context updates get lost, delayed, or corrupted, you get “context drift.” Think of it like running a relay race where every runner has a different map and none of them realize it until they’re already halfway off the track. In MCP, context drift means agents are operating on conflicting information. The result isn’t just confusion; it’s outright chaos, with critical decisions made on bad data and no one noticing until something breaks. Two agents disagree about what just happened? That’s not a debate, it’s a potential incident.

Traditional systems don’t suffer from this at scale because context is usually centralized or static, stored either as cookies or in session tables. MCP makes drift not just possible, but likely unless you bake in strict synchronization, integrity checks, and automated conflict resolution. Good luck debugging that when your incident response team gets called.

2. Shadow agents: The enemy within

Everyone’s heard of shadow IT, now meet shadow agents! MCP lets agents join, leave, and update shared context dynamically. That’s power and flexibility, but it’s also a golden opportunity for malicious or misconfigured agents to sneak into the conversation.

If you’re not tracking who’s participating, what permissions they have, and when they showed up, you might as well hand over your keys. Shadow agents can siphon data, inject bad instructions, or just quietly sabotage operations. Your inventory is always out of date and you won’t know it until something breaks.

3. Denial of Context (DoC): New weapon, same motivation

Move over, denial of service. In MCP land, you don’t need to knock over servers, just flood or corrupt the context channels. When agents can’t share or access reliable context, they freeze, fail, or go rogue. Your workflow automation stalls, and business processes grind to a halt. This isn’t theoretical; it’s the logical next move for any attacker who understands how your agents actually get work done.

4. Agent identity and lifecycle management: Herding cats, digitally

In the old world, you managed users, service accounts, maybe some devices. MCP and autonomous agents mean you’re now tracking a herd of (sometimes feral) digital cats, each with its own authentication, lifecycle, and privilege set. Onboarding, rotating, and decommissioning agents must be as rigorous as any user or service identity. Forget it, and you’re wide open for impersonation, privilege creep, and zombie agents that stick around long after their useful life. Yeah, I know. Most orgs still have orphan accounts that haven’t been cleaned up since 1998. But at least they can’t act. Zombie agents can.

5. Forensics on context: The trail goes cold fast

When something does go wrong (and it will), good luck piecing together what happened. MCP context is ephemeral and designed to disappear when no longer relevant. That’s efficient for operations, but a nightmare for post-incident analysis. If you’re not logging every update, every participant, and every interaction, you’ll never know which agent slipped you the poisoned apple or which context change tipped the first domino.

These is one of the reasons semantic logging and deeper telemetry is sliding into observability stacks. It’s not just timestamped connections we’re tracking here; it’s full context logging that’s needed to understand what went wrong.

Bottom line: If you’re not designing for these, you’re already behind

MCP gives you power, speed, and flexibility, but don’t kid yourself. It also brings a category of risk your old playbook barely covers. Some of this is just old threats turned up to 11. But context drift, shadow agents, and denial of context? Those are new, and they’re coming for you whether you believe it or not.

So, the question isn’t “is MCP risky?” It’s “what am I willing to do to keep my agents from burning the house down?” Start designing for these risks now or get ready to clean up a mess you never saw coming.

About the Author

Related Blog Posts

Multicloud chaos ends at the Equinix Edge with F5 Distributed Cloud CE

Simplify multicloud security with Equinix and F5 Distributed Cloud CE. Centralize your perimeter, reduce costs, and enhance performance with edge-driven WAAP.

At the Intersection of Operational Data and Generative AI

Help your organization understand the impact of generative AI (GenAI) on its operational data practices, and learn how to better align GenAI technology adoption timelines with existing budgets, practices, and cultures.

Using AI for IT Automation Security

Learn how artificial intelligence and machine learning aid in mitigating cybersecurity threats to your IT automation processes.

Most Exciting Tech Trend in 2022: IT/OT Convergence

The line between operation and digital systems continues to blur as homes and businesses increase their reliance on connected devices, accelerating the convergence of IT and OT. While this trend of integration brings excitement, it also presents its own challenges and concerns to be considered.

Adaptive Applications are Data-Driven

There's a big difference between knowing something's wrong and knowing what to do about it. Only after monitoring the right elements can we discern the health of a user experience, deriving from the analysis of those measurements the relationships and patterns that can be inferred. Ultimately, the automation that will give rise to truly adaptive applications is based on measurements and our understanding of them.

Inserting App Services into Shifting App Architectures

Application architectures have evolved several times since the early days of computing, and it is no longer optimal to rely solely on a single, known data path to insert application services. Furthermore, because many of the emerging data paths are not as suitable for a proxy-based platform, we must look to the other potential points of insertion possible to scale and secure modern applications.