对于网络地址转换即安全的误区

在服务运营商网络中,网络地址转换 (NAT) 使用最多的往往是在用户互联网边缘点上,但此边缘点也是服务提供商网络中最大的攻击面,承载着最大的威胁。移动网络对此边缘点也采用不同的术语表示,包括 Gi LAN、SGi LAN 和移动边缘。通常来说,它是指纯互联网连接与管理特定接入技术(如无线、有线或光纤)的网关相接的位置。网关在管理特定接入网络的用户连接方面发挥重要作用,但由于安全功能有限或成本过高,网关并不十分适合应用于安全控制或地址转换。

过去服务运营商一直错误地假定认为 NAT 可以在用户互联网边缘提供地址转换并保障安全。而安全共同体也一直在试图打破这一误区,但这种错误的观点仍一直存在。在当今攻击不断升级的环境中,移动和固定服务提供商需要了解为何 NAT 能力还远不足。要想深刻理解这一点,首先要认识到除了拒绝入站流量外,用户聚合点上还有许多不同类型的安全服务。

常见的架构解决方案由网关和互联网之间的有状态系统组成,可以为用户和网络提供不同的服务。常见的安全服务类型包括:

- DDoS 保护。分布式拒绝服务 (DDoS) 攻击缓解措施通常是为了防御来自互联网的大规模攻击,包括消除无合法目的的数据包和限制偏离典型行为模式的数据包。

- 端口和协议限制。十多年前,服务运营商会与所有用户进行广泛而开放的访问互动。虽然这一行动确实促进了许多应用连接,但也为病毒和蠕虫的传播提供了绝佳的环境,导致它们过度消耗网络资源。如今,大多数服务提供商都会在其网络中防止一些协议,并限制使用其他协议,以减少恶意软件滋生肆虐的风险。

- 基础设施保护。IP 连接的优势在于可以让任何拥有 IP 地址的人员都有可能与全球任何其他 IP 地址通信。然而,这也使得用户有可能在没有任何合法理由的情况下,连接至服务运营商网络上的系统。在用户聚合点实施控制措施以保护基础设施安全相当重要。

- 僵尸网络缓解。无论何时许多用户的系统都感染了病毒和恶意软件,这些病毒和恶意软件会与互联网中的某处命令和控制 (C&C) 系统通信。限制此类通信可以减少僵尸网络攻击中用户设备的使用,从而为用户和网络带来好处。

- 服务实施的类型。许多服务运营商都拥有各种不同的服务产品,使用户能够执行不同类型的连接。例如,企业客户可能会要求静态 IP 地址,且协议使用不受限制,而且能够托管服务器。但较低层级的消费者服务可能会限制在移动设备上运行服务器。或者,也许可以使用特定类型的 IP 地址类以进行管理连接,更新 CPE 上的固件和软件。当移动服务运营商部署长期演进语音承载 (VoLTE) 时,他们将使用专用的 APN,该 APN 必须具有有限的连接性,否则收入流失的风险将显著增加。

这五个安全控制措施的示例并不详尽,但确实能够代表现代网络在用户聚合点上所需的基本功能。考虑到这一点,NAT 解决方案并不能提供足够的功能以保障现代网络的安全。(请注意,如果一家公司提供的运营商级 NAT (CGNAT) 解决方案能够执行上述任何功能,就等于承认仅靠 NAT 不足以保护服务提供商最重要的产品,即连接人和物的能力。)通过上述服务确保用户互联网边缘安全的适当解决方案不是 NAT,而是运营商级网络防火墙,例如 F5® BIG-IP® Advanced Firewall Manager™ (AFM)。

在确定 NAT 对众多其他安全威胁无能为力后,让我们一同打破 NAT 即安全服务的技术与商业误区,即使是最低限度拒绝未经请求的流量。

虽然创建 NAT 旨在促进重叠专用地址空间中主机间的通信,但 NAT 广泛部署主要目的是为网络中的主机(数量超过可用的单个 IP 地址)提供连接。与 NAT 相关的安全问题早已有所记录。(请参见互联网工程任务组 (IETF) RFC2663 和 RFC2993 的安全注意事项部分)。这些问题事项也是推动创建 IPv6 的一个重要因素。如今,全球组织实体向 IPv6 过渡已有一段时间,使用 IPv6 的主机将不再需要 NAT。因此,NAT 将无法为 IPv6 主机提供任何保护。

另一项争论关乎于有状态的 NAT46 或 NAT64 网关可以提供一定的安全保障。然而,这种安全保障具有局限性且效果短暂。CGNAT 主要用于一方尚未转换至 IPv6 时,对主机间的流量进行转换,这意味着移除 CGNAT 设备并允许原生 IPv6 流量而不进行转换才是最终目标。如果没有运营商级网络防火墙,NAT 设备就会成为运营商全面迁移至 IPv6 的障碍。

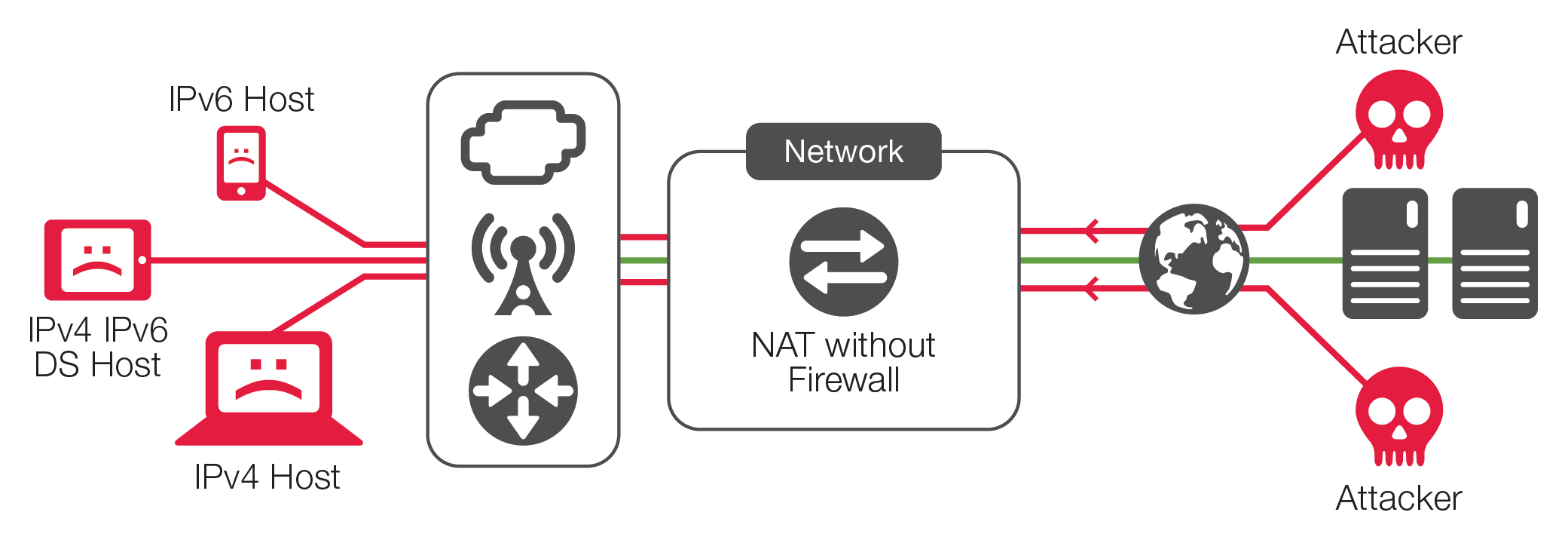

此外,许多服务运营商网络目前还提供 IPv4/IPv6 双堆栈配置。在此情况下,即使服务提供商启用 NAT44,但 IPv6 接口没有启用,这意味着组织决定在 IPv4 接口上启用 NAT 便足以保证安全,但同一主机在 IPv6 接口上仍保持完全开放,这在逻辑上说不通。在网络威胁完全相同的情况下,为何网络架构师会认为 IPv4 需要保护,而 IPv6 则不需要保护?

如今,运营商级网络防火墙必须定位为解决方案,因为运营商不会容忍缺乏安全性(安全性欠缺会成为向 IPv6 转换的障碍)。目前部署 CGNAT 点式产品将迫使运营商未来重新购买设备和软件以及重新调整网络,从而导致成本显著增加,因为服务提供商网络变更是一个艰难的过程。相比之下,在运营商级网络防火墙上执行 CGNAT 功能,将确保在安全同等特性与容量方面,向 IPv6 平稳过渡。

通常情况下,无状态 NAT 为少见的使用案例,但在某些特殊情况下可能会被采用。无状态设备允许所有流量(无论是来自用户设备的请求)进入允许反向 NAT 的端口。由于它们无状态,并不知道需要 NAT 的主机发送了哪些流量;因此它们必须允许所有返回流量。很显然,无状态 NAT 甚至可能不适合大多数 NAT 使用案例,并且完全不适合任何安全使用案例。

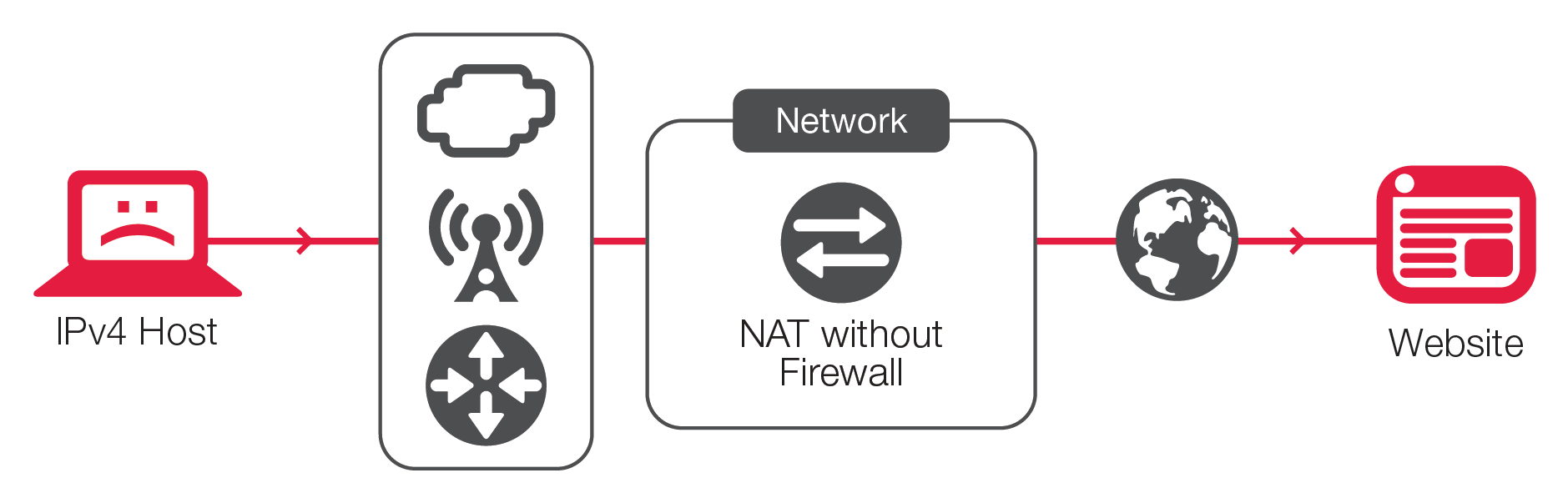

有状态出口 IPv4 NAT 使运营商能够在大多数情况下,部分保护内部主机免受外部发起的流量影响。但是,它并不能为内部主机提供安全保护,也无法响应内部主机对连接至 NAT 设备的其他网络资源发起的攻击。在多数情况下,许多会被入侵的内部主机可能会访问互联网进行僵尸网络命令和控制。在某些少见却十分严重的情况下,这些被入侵的主机会遭利用,对内部服务提供商网络发起高级攻击,或针对更高级别的企业或政府目标进行外部定向攻击,引起不必要的公众注意。发生此类事件后,与整治相关的成本会远超解决方案的成本。

有状态入口 IPv4 流量是唯一一类任何人都可以合理认为 NAT 提供安全保护,并且仅在特定条件下提供安全保护的流量。这一误区一直存在,但正如上述解释所阐明,IPv4 流量只是联网主机所呈现的一小部分攻击面。此外,有状态 NAT 即使是对 IPv4 入口也无法提供充分保护,因为现代攻击技术假定路径中会有 NAT 设备,必须对其予以摧毁破坏。主机的静态与目标转换无法确保任何安全性。

NAT 提供所谓的某些安全保护完全依赖于混淆,而安全共同体则认为这并非真正的解决方案。混淆只会让寻求可通过其他方式获取的信息难上加难,因此防不胜防。造成人们误认为有状态入口 NAT 安全的另一项因素是,人们认为其可以提供“单行道”,但事实并非如此。虽然有状态入口 IPv4 NAT 确实会拒绝外部发起的 TCP 流量,但这并不意味着外部主机无法在某些情况下,向内部主机发送流量或使用其他方法规避 NAT。事实上,大多数基于网络的攻击都假定此为破坏的要求。

有多种方法可以实现此类规避,而防火墙却可防范所有方法。首先,攻击者可以使用目标攻击或扫描攻击,向 NAT 设备状态表中开放的端口发送流量。这种攻击的目的可能是使主机或 NAT 状态表中的现有会话无效,从而创建拒绝服务 (DoS),占用内部网络或将恶意软件的有效负载注入至第三方现有会话,以达到损坏内部主机的目的。UDP 流量会因其无状态性质而受到严重影响;但是在 TCP 或其他协议中也可以实现同样目的(考虑到主机敏感性)。此外,NAT 可能无法提供防火墙或高级安全设备本身所能提供的协议一致性、序列号检查,或任何其他第 2 层或第 3 层 DoS 安全措施。此外,NAT 也无法提供任何工具来应对安全漏洞事件的发生。

定位运营商级网络防火墙的商业论据十分简单。首先,任何服务提供商都无法承受当今破坏性极强且有时备受关注的安全损害。因此,防火墙和网络地址转换服务经常相互捆绑。发生在现代移动网络中的经济损失动辄便超过数百万美元,而且有些攻击可能会致使整个品牌陷入瘫痪。

其次,在只有 NAT 设备的情况下,服务运营商没有可应对攻击的工具,因此只能默默忍受攻击,直至找到临时解决方案。

最后,使用高级防火墙设备的精明服务运营商可以为其客户产品提供进一步的安全服务。通常此类额外保护会吸引那些有明确理由保护其业务资产的企业业务客户。如果没有具有这些功能的防火墙设备,服务提供商将永远没有机会赚取该笔收入。事实上,服务提供商不展示具有高级安全功能的 NAT 和防火墙联合解决方案,导致客户认为服务运营商的产品线或专业知识方面存在差距。

鉴于当今复杂的攻击,NAT 能够提供任何重大安全保护这一错误观点急需打破。从技术角度来看,NAT 实际上可提供:

- 不会对 IPv6 主机提供安全保护,因为 NAT 对它们而言并非必要。

- 不会对无状态的 NAT 主机提供安全保护。

- 不会对 NAT 主机出站攻击提供安全保护。

- 对有状态的 NAT 主机入口攻击提供最低保护,因为现代攻击假定存在 NAT 设备,并且十分容易入侵或规避这些设备。

- 缺乏应对经常发生的安全攻击的工具。

从业务层面来看,忽视部署运营商级网络防火墙(如 BIG-IP AFM)作为边缘 NAT 和安全解决方案的一部分,既存在严重的收入泄露风险,也表明服务运营商缺乏创新。

相比之下,部署适当且功能丰富的运营商级防火墙(如 F5 提供的防火墙)的服务提供商,能够对其网络安全充满信心,缓解相关的财务和声誉攻击风险,并且可以充分利用机会为客户提供先进的增值安全服务,以增加收入。