应用 DDoS

低速和慢速攻击、非对称攻击、SlowHTTPTest、Slowloris、POST 和 GET Flood 攻击

网站速度不如预期?

用户是否经常报告登录问题、搜索超时或无法解释的数据库故障?您可能成为了应用级分布式拒绝服务(应用 DDoS)的受害者。在过去的十年里,应用 DDoS 一直是计算机科学领域中最致命的问题之一。它有许多其他称谓:“低速和慢速” 攻击、“第 7 层 DOS” 攻击和非对称攻击。

竞争对手利用 DDoS 来掩盖抓取行为

一家拥有 2000 多万会员的大型保险公司依靠其网站来提供关于提供商、福利和计划的信息。一名攻击者连续数天向这家保险公司的搜索功能发送大量查询,导致网站陷入瘫痪。

F5 分布式云研究人员观察到,低水平的自动抓取活动与拒绝服务攻击同时出现,这表明 DoS 攻击可能是一种转移注意力的策略。

要点:

- 保险公司的服务具有高度个性化的特点,所以网站搜索是一项不可或缺的功能。

- 攻击者使用一个简单的命令行工具,以足以导致搜索失败的速度执行其搜索任务。

- F5 分布式云成功地阻止了应用 DDoS,以及未经公开或授权的竞争对手定价信息抓取行为。

2000 万

一家拥有 2000 多万会员的大型保险公司依靠其网站来提供关于提供商、福利和计划的信息。

应用 DDoS 攻击者的战术手册

第 1 步

攻击者,无论是竞争者、敲诈者还是投机主义者,都会使用爬取服务来侦察网站;而为了掩人耳目,他们会采用一种非常缓慢的速度,持续几天或几周。他们会建立一个 URL 列表,列出每个查询所需的时间和返回的数据量。

第 2 步

然后,攻击者将按照完成时间或文件大小对列表进行排序,并重复请求列表中的第一个 URL(每秒 100 次或更多)。他们发动的小规模 GET 请求不需要花费任何费用,但一个 5 兆字节的 PDF 文件,或昂贵的数据库查询会在一分钟内启动 6,000 次,足以让毫无准备的网站陷入瘫痪。

第 3 步

如果被防御者拦截了对目标对象的请求,对攻击者来说不过只是针对列表中的下一个 URL。但防御者几乎无法得知会针对哪个 URL。如果该 URL 是一个数据库查询,重复的请求可以使整个数据库瘫痪,致使业务停摆。

F5 分布式云如何解决应用 DDoS 问题

在 F5 分布式云,我们几乎发现过所有类型的应用层 DDoS 攻击。一个简单的攻击可能涉及到竞争对手通过反复调用您最缓慢的数据库搜索使您的网站陷入瘫痪。对于一些零售商来说,最缓慢的搜索可能堪比一个商店定位系统。对其他零售商来说,此类搜索可能是一个没有索引的 “全选” 查询。因为攻击者的每一个小请求都可以获得网站上的大量资源,所以攻击者不需要发动大规模的攻击,稳定持续发送小规模的 GET 请求即可满足其需求。这些 “缓慢” 的 DDoS 入侵不会触发带宽警报。

应用 DDoS 攻击者依靠自动化(脚本、程序和僵尸网络)来发动 DDoS 攻击。传统的 DDoS 防御系统通常无法察觉这些类型的攻击,因为这些攻击几乎总是借由加密 SSL 通道而发动。

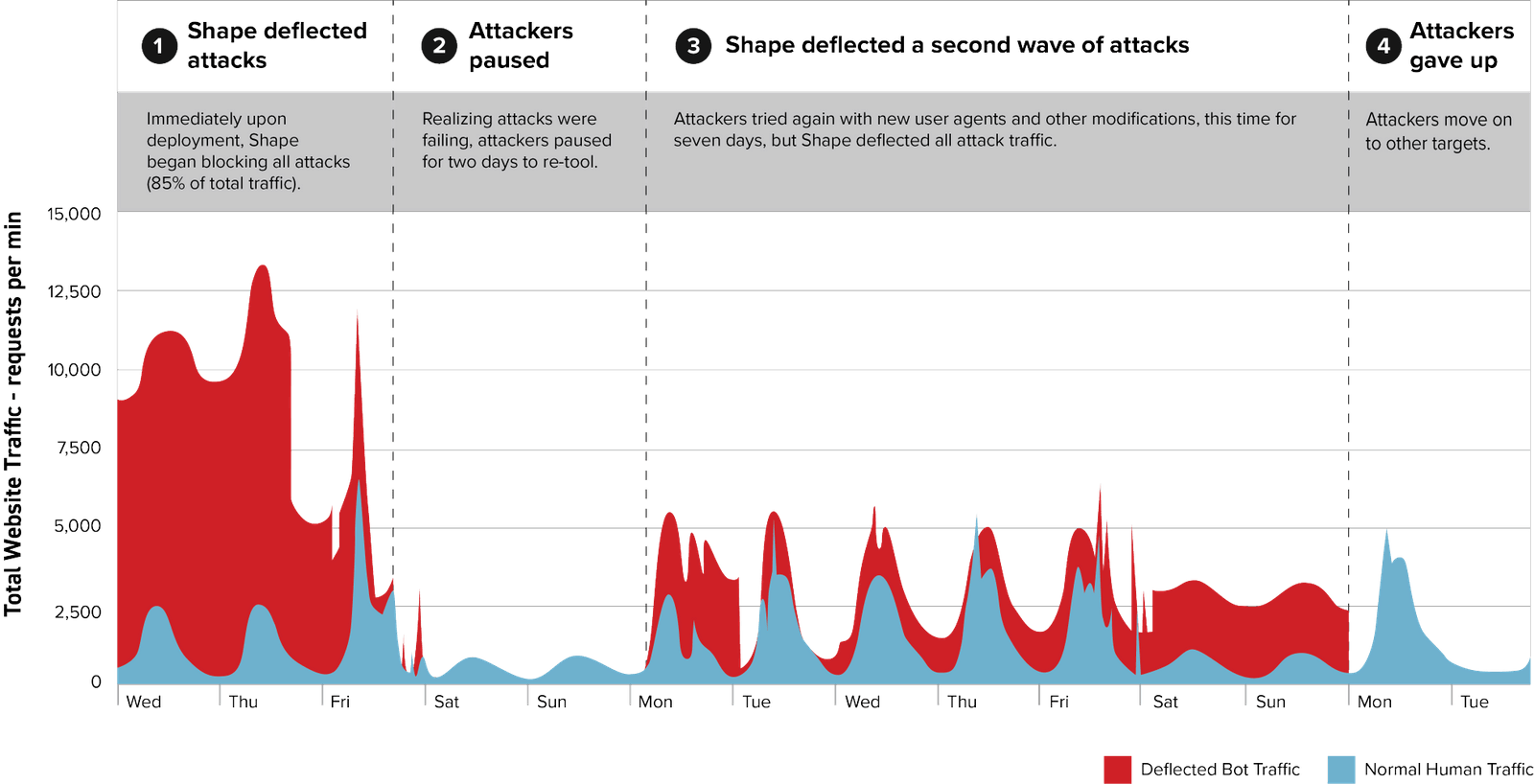

上图代表 F5 分布式云保护管理器(F5 Distributed Cloud Protection Manager)记录的流量,它显示了针对保险公司网站的攻击流量。红色表示在启用 F5 分布式云前到达源服务器的流量。灰色表示被 F5 分布式云阻止的流量,没有到达源服务器。该图展示了典型的应用层 DDoS 攻击模式,即使在 F5 分布式云缓解了其破坏性影响后,该攻击仍在继续。

F5分布式云安全(F5 Distributed Cloud Security)不仅可以发现攻击,还可以如所有其他自动化技术一样,实现攻击检测。我们了解攻击的客户端不是真正的浏览器,我们会加以限制并对其重定向,或使用受控拦截来最小化其影响。有时,我们会扭转攻击者的目标走向,减缓他们的查询速度,让他们自以为成功发动攻击,其实不然。

F5 分布式云擅长区分人类和计算机区,而应用 DDoS 只是我们每周处理数十亿次的同一威胁载体的另一种 Bot 迹象。